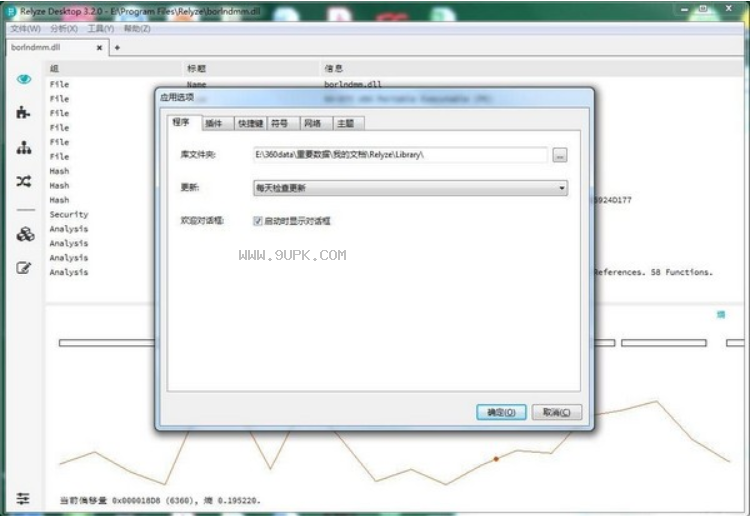

Relyze Desktop(软件逆向分析工具)是一款功能强大的交互式软件逆向工程分析程序。二进制逆向分析出文件就试试Relyze Desktop免费版,该软件允许您对x86、x64、ARM32、ARM64软件进行逆向工程、反编译、区分,并提供中文文件使软件中文化!

Relyze Desktop功能

分析讨论PE和ELF的二进制文件。

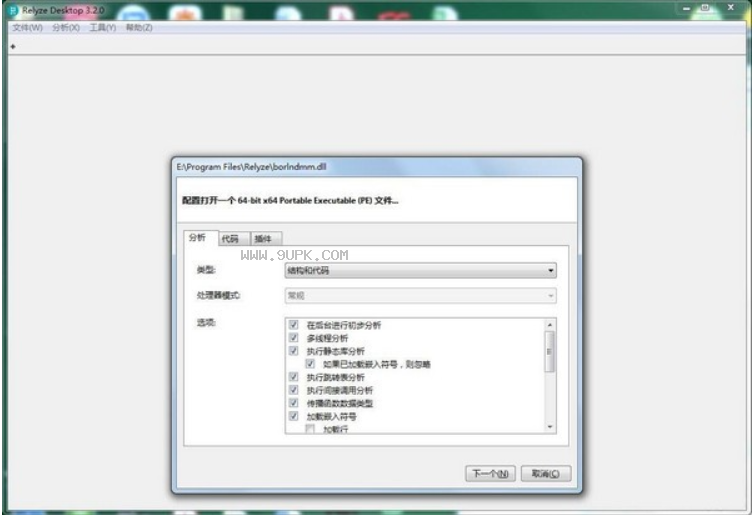

Relyze Desktop广泛涵盖了可移植可执行文件(PE)和可执行文件以及链接格式(ELF)二进制文件,让您可以了解二进制文件的构成,并利用这些丰富的元数据对其进行分析。还可以加载PDB、嵌入式COFF、STAB、TDS、MAP文件等符号格式,进一步丰富反汇编和分析。也支持目标文件和目标归档。支持的架构包括x86、x64、ARM32(ARMv7包含Thumb模式)和ARM64(Arch64)。

分析和探索PE文件

使用分析概述快速理解二进制文件。显示有关文件的信息、其关联的哈希值、嵌入的文件信息、可用的安全缓解措施、分析信息、熵图和任何嵌入的安全证书。

初步观察

使用熵图识别打包或加密的数据和其他异常情况。熵图覆盖了相应的文件部分,并且是交互式的,因此您可以导航到结构或代码视图以获取更多信息。

可视化数据的熵

了解文件结构的更多信息,以便准确了解它是如何组成的。使用十六进制编辑器进一步探索结构,解码和搜索飞行中的数据。您也可以使用自定义解码器来处理一些数据。

探索结构

Relyze Desktop允许您反汇编和分析x86、x64、ARM32和ARM64代码,并支持最新的指令集扩展。插件框架向反汇编器公开了所有的访问权限,因此您可以根据需要编写脚本。

分析x86、x64、ARM32、ARM64代码。

我们的反编译程序允许您快速理解程序的行为,并为函数发布高级伪代码。反编译程序是完全交互式的,允许您重命名和重新键入变量,导航变量引用,等等。

将x86、x64、ARM32、ARM64本机代码反编译成伪代码。

交互式二元扩散*

分析两个二进制文件的区别,找出它们的异同。了解哪些功能已被修改、删除或添加。它非常适合在验证安全修复或分析恶意软件变体时进行补丁分析。

二元差异分析

使用反编译程序,导出伪代码,通过熟悉的开发界面可以快速理解代码修改。

伪码二进制微分

Relyze Desktop可以执行并行分析,并利用所有可用的处理器内核,以便您可以快速处理大型二进制文件并完成分析。

平行分析

通过每个支持的架构的内置汇编器,您可以在运行中编辑指令和修补二进制文件。分析会重新处理已更改的指令,以便更新分析。插件框架向汇编程序公开了所有的访问权限,因此您可以根据需要编写脚本。

编辑码

Relyze Desktop通过交互式控制流程图可视化函数,允许您浏览函数的代码路径,并与局部变量、指令和其他属性进行交互。

使用各种图形布局算法生成和探索交互式调用图形。我们基于DirectX的硬件加速图形渲染引擎允许您使用平滑的界面探索大型复杂的图形。

功能分析

自动分析识别函数、它们的参数和其他元数据,例如调用约定。函数的局部变量会被自动分析并显示在函数的控制流程图中,这样你就可以和它们进行交互,找到对局部变量的引用,更新它们的数据类型等等。

功能分析

通过对自动跳转表和异常处理程序的分析,得到了一个函数的完整控制流程图。找到了原来不可见的代码路径。

查看所有代码路径

解决间接电话

在可能的情况下,分析可以解析间接调用目标,以提供完整的函数逻辑图。

寻找一切

快速搜索和识别分析中感兴趣的部分,或者浏览所有内容。分段、导入、导出、函数、字符串、书签、符号行和搜索结果等项目都集成在一个统一的位置,便于遍历。

数据类型分析

自动分析发现的数据,并通过分析或借助符号(如果可用)识别适当的数据类型。识别基本类型、字符串、复杂结构等。

新浪魔方 2.1最新免费版

新浪魔方 2.1最新免费版 新浪UT Game 5.2.2.1正式最新版

新浪UT Game 5.2.2.1正式最新版 新浪拼音输入法 0.9.3287.1绿色最新版

新浪拼音输入法 0.9.3287.1绿色最新版 新浪show聊天室

新浪show聊天室 金大师 2.2.1.531最新正式版

金大师 2.2.1.531最新正式版![新浪手游助手[电脑玩手游模拟器软件] 2.7.0 官方版](http://pic.9upk.com/soft/softico/2016-4/201646924737962.png) 新浪手游助手[电脑玩手游模拟器软件] 2.7.0 官方版

新浪手游助手[电脑玩手游模拟器软件] 2.7.0 官方版 新浪秀场(视频娱乐交友平台) 5.22 官方最新版

新浪秀场(视频娱乐交友平台) 5.22 官方最新版 新浪靠谱助手 5.1官方正式版

新浪靠谱助手 5.1官方正式版 新浪页游助手 2.3.4官方中文正式版

新浪页游助手 2.3.4官方中文正式版 新浪看游戏直播 2.2正式版

新浪看游戏直播 2.2正式版 新浪微盘客户端 2.6.2官方电脑版

新浪微盘客户端 2.6.2官方电脑版 9158多人视频聊天 6.9.8.1官方版

9158多人视频聊天 6.9.8.1官方版 google collections1.0.jar是在java开发十分重要的一款google collections1.0.jar包。如果您的项目中缺少了这款google collections.jar会让您的开发变得寸步难行,马上下载使用这款google collections1.0.jar吧。

使...

google collections1.0.jar是在java开发十分重要的一款google collections1.0.jar包。如果您的项目中缺少了这款google collections.jar会让您的开发变得寸步难行,马上下载使用这款google collections1.0.jar吧。

使...  Codelobster PHP Edition中文特别版是一款由大眼仔旭开发的简单好用的PHP专业文本编辑工具。能轻松地编辑PHP、HTML、CSS、JAVASCRIPT等脚本代码,是网页编程的利器。Codelobster PHP Edition的目标是创造产品,这将...

Codelobster PHP Edition中文特别版是一款由大眼仔旭开发的简单好用的PHP专业文本编辑工具。能轻松地编辑PHP、HTML、CSS、JAVASCRIPT等脚本代码,是网页编程的利器。Codelobster PHP Edition的目标是创造产品,这将...  雅奇小辣椒是小编专门为想要制作手机APP的朋友们准备的强大工具。通过雅奇小辣椒用户能够快速的进行手机APP开发,软件使用简单,不需要用户懂得高深的设计、代码,只需要将需要设计的内容编辑进软件就可以。

控件说...

雅奇小辣椒是小编专门为想要制作手机APP的朋友们准备的强大工具。通过雅奇小辣椒用户能够快速的进行手机APP开发,软件使用简单,不需要用户懂得高深的设计、代码,只需要将需要设计的内容编辑进软件就可以。

控件说...  wxMEdit是一款用 C++、wxWidgets 实现的非常实用,强大的跨平台文本编辑工具。wxMEdit最大的特点就是采用了C++、wxWidgets实现的跨平台的文本和十六进制编辑功能,支持语法高亮、自动换行、编码识别、自动换行、字数...

wxMEdit是一款用 C++、wxWidgets 实现的非常实用,强大的跨平台文本编辑工具。wxMEdit最大的特点就是采用了C++、wxWidgets实现的跨平台的文本和十六进制编辑功能,支持语法高亮、自动换行、编码识别、自动换行、字数...  mathematica 11注册机是专门为想要注册mathematica11的小伙伴们准备的mathematica11注册码生成软件。mathematica 11注册机能免费生成软件官方安装所需的注册码,解除官方的收费使用权限与试用时间限制,让大家永久免...

mathematica 11注册机是专门为想要注册mathematica11的小伙伴们准备的mathematica11注册码生成软件。mathematica 11注册机能免费生成软件官方安装所需的注册码,解除官方的收费使用权限与试用时间限制,让大家永久免...  QQ2017

QQ2017 微信电脑版

微信电脑版 阿里旺旺

阿里旺旺 搜狗拼音

搜狗拼音 百度拼音

百度拼音 极品五笔

极品五笔 百度杀毒

百度杀毒 360杀毒

360杀毒 360安全卫士

360安全卫士 谷歌浏览器

谷歌浏览器 360浏览器

360浏览器 搜狗浏览器

搜狗浏览器 迅雷9

迅雷9 IDM下载器

IDM下载器 维棠flv

维棠flv 微软运行库

微软运行库 Winrar压缩

Winrar压缩 驱动精灵

驱动精灵