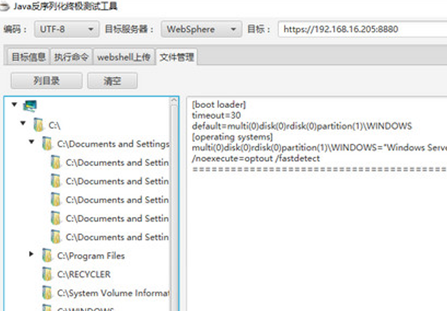

java反序列化终极测试工具是一款检测java反序列化漏洞工具,直接将Jboss、Websphere和weblogic的反序列化漏洞的利用集成到了一起。java反序列化漏洞已经被曝出一段时间了,其强大的破坏力让我们防不胜防!有没有合理的方法扫描、解决这些漏洞呢?

产生原因:

在java编写的web应用与web服务器间java通常会发送大量的序列化对象例如以下场景:

HTTP请求中的参数,cookies以及Parameters。

RMI协议,被广泛使用的RMI协议完全基于序列化

JMX 同样用于处理序列化对象

自定义协议 用来接收与发送原始的java对象

在序列化过程中会使用ObjectOutputStream类的writeObject()方法,在接收数据后一般又会采用ObjectInputStream类的readObject()方法进行反序列化读取数据。

上述代码中的java类ObjectInputStream在执行反序列化时并不会对自身的输入进行检查,意味着一种可能性,即恶意攻击者构建特定的输入,在ObjectInputStream类反序列化之后会产生非正常结果。而根据最新的研究,利用这一方法可以实现远程执行任意代码。

为了进一步说明,可以针对对上述代码进行了一点修改:

主要修改为自定义了一个被序列化的对象myobject,通过定义myobject实现了java序列化的接口并且定义了一种名为“readObject”的方法。通过对比上面例子的输出,可以发现反序列化的相关数值被修改了,即执行的用户自身的代码。造成结果不同的关键在于readObject方法,java在读取序列化对象的时候会先查找用户自定义的readObject是否存在,如果存在则执行用户自定义的方法。

友谊的小船说翻就翻表情包 1.0eif完整版

友谊的小船说翻就翻表情包 1.0eif完整版 请举手光棍qq表情包 1.0eif动态版

请举手光棍qq表情包 1.0eif动态版 蘑菇头夏天到了表情包 1.0eif最新版

蘑菇头夏天到了表情包 1.0eif最新版 暴漫周末qq表情包 1.0eif完整版

暴漫周末qq表情包 1.0eif完整版 暴走我要打十个表情包 1.0eif最新版

暴走我要打十个表情包 1.0eif最新版 汪蛋恶搞版qq表情包 1.0eif动态版

汪蛋恶搞版qq表情包 1.0eif动态版 魔性小人QQ表情包+86 绿色版

魔性小人QQ表情包+86 绿色版 JumboTCMS是一款专业的内容管理系统。网站内容管理就来使用JumboTCMS。您可以通过此软件快速建立自己的内容网站,这非常适合需要开发网站的朋友。

JumboTCMS是一款专业的内容管理系统。网站内容管理就来使用JumboTCMS。您可以通过此软件快速建立自己的内容网站,这非常适合需要开发网站的朋友。  BB API(HTTP模拟请求助手)是一款很优秀好用的为编程人员设计的HTTP模拟请求的辅助工具。小编带来的这款BB API软件功能强大,简单易用,使用后可以帮助用户轻松进行HTTP模拟请求,非常方便实用。

BB API(HTTP模拟请求助手)是一款很优秀好用的为编程人员设计的HTTP模拟请求的辅助工具。小编带来的这款BB API软件功能强大,简单易用,使用后可以帮助用户轻松进行HTTP模拟请求,非常方便实用。  RoadFlow(可视化工作流引擎助手)是一款很优秀好用的集成工作流引擎的ASP NET CORE MVC快速开发框架工具。小编带来的这款RoadFlow软件功能强大,简单易用,使用后可以帮助用户轻松进行开发操作,非常方便实用。

RoadFlow(可视化工作流引擎助手)是一款很优秀好用的集成工作流引擎的ASP NET CORE MVC快速开发框架工具。小编带来的这款RoadFlow软件功能强大,简单易用,使用后可以帮助用户轻松进行开发操作,非常方便实用。  uAPP Creator是一款能够轻松进行安卓发的软件。对于安卓开发人员uAPP Creator是非常好用的。该工具主要用于儿童编程,可以帮助儿童轻松开发各种Android应用程序并培养儿童的编程兴趣。

uAPP Creator是一款能够轻松进行安卓发的软件。对于安卓开发人员uAPP Creator是非常好用的。该工具主要用于儿童编程,可以帮助儿童轻松开发各种Android应用程序并培养儿童的编程兴趣。  b2evolution(Blog编程开发引擎工具)是一款很优秀好用的采用了PHP+MySQL编程语言开发的专业Blog编程开发引擎助手。小编带来的这款b2evolution软件功能强大,简单易用,使用后可以帮助用户更轻松便捷的进行Blog编程开发,非常方便实用。

b2evolution(Blog编程开发引擎工具)是一款很优秀好用的采用了PHP+MySQL编程语言开发的专业Blog编程开发引擎助手。小编带来的这款b2evolution软件功能强大,简单易用,使用后可以帮助用户更轻松便捷的进行Blog编程开发,非常方便实用。  QQ2017

QQ2017 微信电脑版

微信电脑版 阿里旺旺

阿里旺旺 搜狗拼音

搜狗拼音 百度拼音

百度拼音 极品五笔

极品五笔 百度杀毒

百度杀毒 360杀毒

360杀毒 360安全卫士

360安全卫士 谷歌浏览器

谷歌浏览器 360浏览器

360浏览器 搜狗浏览器

搜狗浏览器 迅雷9

迅雷9 IDM下载器

IDM下载器 维棠flv

维棠flv 微软运行库

微软运行库 Winrar压缩

Winrar压缩 驱动精灵

驱动精灵